Le vol de données personnelles est très fréquent à notre époque. Et pour cause, nous sommes plus de deux tiers de la population mondiale à utiliser le net, et d’après Statistica, ce chiffre ne cesse d’augmenter !

Certains sont mal intentionnés et représentent une menace pour les honnêtes utilisateurs du web. Les pirates ou hackers cherchent les failles des systèmes – de particuliers et de grandes entreprises – afin de dérober ou corrompre les données privées.

Connaître les moyens mis en œuvre par les cybercriminels permet de se prémunir, de même que détecter rapidement une éventuelle violation de vos informations réduit le risque de les voir utilisées contre vous par les hackers.

Découvrons les procédés les plus couramment utilisés ainsi que les indices permettant de suspecter un piratage de votre système et les moyens de prévention.

→ Pour une définition des données personnelles, consultez notre article : « RGPD et données personnelles : Comment Google récupère vos données et les utilise ».

Vols de données personnelles, quelles conséquences ?

Les conséquences du piratage peuvent être graves selon l’ampleur des données volées et leur utilisation avant de s’en rendre compte. Une fois que les pirates ont obtenu l’accès à vos données ou à vos appareils, ils peuvent :

- Voler l’argent disponible sur votre compte bancaire, ouvrir des comptes ou commander des cartes de crédit en votre nom

- Mettre votre solde en négatif

- Effectuer des achats sans restrictions

- Utiliser votre crédit et s’ajouter eux-mêmes ou un alias qu’ils contrôlent en tant qu’utilisateur autorisé

- Obtenir des avances de fonds

- Utiliser et abuser de votre numéro de sécurité sociale

- Vendre vos informations à des tiers qui les utiliseront à des fins malveillantes

- Supprimer ou endommager des fichiers importants sur votre ordinateur

- Obtenir des informations personnelles sensibles, les partager ou menacer de les partager sur le net contre une rançon…

Comment savoir si l’on se fait pirater ?

Les signes qui indiquent que l’on s’est probablement fait pirater – ou que c’est en cours – sont les suivants :

- Apparition fréquente de fenêtres vous invitant à consulter des sites inhabituels ou à télécharger un antivirus ou autres logiciels

- Changements de votre page d’accueil (de votre site ou compte personnel sur un réseau social…) ou piratage de bureau à distance (curseur de la souris se déplace tout seul ou prise de contrôle par un élément extérieur)

- Mails envoyés en masse depuis votre compte

- Blocages, bugs et ordinateur particulièrement lent

- Programmes inconnus qui se lancent au démarrage de l’ordinateur

- Programmes se connectant automatiquement à Internet

- Activités inhabituelles sur vos identifiants, comptes et données personnelles comme des modifications de mots de passe

→ Pour en savoir plus sur les types d’attaques utilisées par les pirates, consultez ns articles : « Cybersécurité en 2022 : comment se protéger des cyberattaques ? », « Arnaque en ligne, que faire face à la cybercriminalité ? » et « Arnaque au support technique Microsoft : ça continue… ».

Passer par des sites spécialisés pour savoir si vos données personnelles ont fuitées, comme « Firefox Monitor » ou « HIBP »

Comme vu précédemment, si un réseau social, une administration ou tout autre site que vous utilisez se fait hacker et dérober des données, il existe des solutions pour savoir si vous faites partie du « lot ».

En effet, des sites répertoriant les infos volées (liées à des adresses mails ou numéros de téléphone) ont vu le jour. Ils permettent ainsi aux utilisateurs possédant des comptes chez les entreprises qui ont subi l’attaque de vérifier si leurs informations personnelles font partie du lot piraté.

Sachez tout de même qu’il y a des limites à ce type de procédure :

- Les sites ne sont au courant qu’après la fuite des données et lorsque celle-ci a été rendue publique.

- Des données volées peuvent ne jamais être répertoriées.

- Les sites en question ne sont pas officiellement reconnus.

- Il n’y a pas de garantie concernant la bonne utilisation des données que vous saisissez sur le site (adresse mail, n° de téléphone et mots de passe).

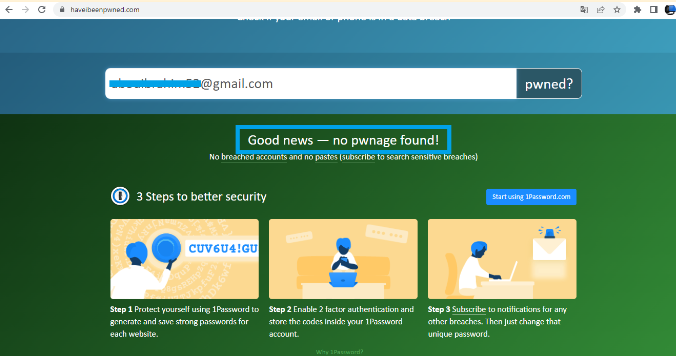

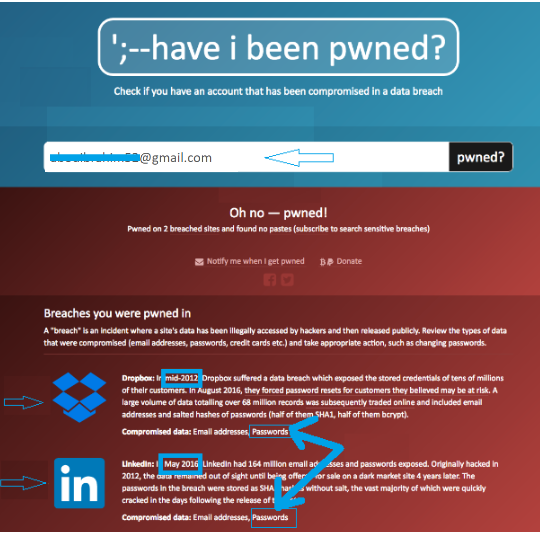

« Have I Been Pwned », HIBP pour savoir si mes données ont été volées sur internet

L’un des plus connus et le pionnier dans le domaine est « Have I Been Pwned », HIBP pour les habitués.

Fondé par Troy Hunt, employé chez Microsoft et reconnu dans le domaine de la cybersécurité, le site finit par être mis en vente. Son propriétaire se charge lui-même de l’entretenir et cela devient pesant, avec son travail et sa vie de famille en plus. Cependant, l’opération n’aboutit pas et le fondateur de HIBP réfléchit à l’avenir de son site, craignant de le laisser aux mains de personnes mal intentionnées.

Certaines personnes se sont donc posé la question suivante : Que vont devenir toutes nos infos personnelles récoltées par HIBP s’il est vendu ? Seront-elles en sécurité, loin des « acheteurs de données volées » ou d’annonceurs ?

« Firefox Monitor » pour vérifier si les données privées ont fui

Sachez que HIBP s’est associé à Mozilla pour son « Firefox Monitor », la fonctionnalité qui permet de savoir si vous avez été victime d’une fuite de données. Ce sont en fait les informations détenues par Have I Benn Pwend qui sont mises à disposition.

L’utilisation de ses sites est simple :

- Vous entrez votre adresse mail ou votre numéro de téléphone dans l’espace prévu.

- Vous cliquez sur « chercher ».

- Le message sur fond vert indique que tout est normal pour vous, du moins pour l’adresse mail ou le n° indiqué.

- Le message sur fond rouge indique que l’adresse mail ou le n° indiqué pour la vérification fait partie de la base de données (volées) du site. Dans ce cas, vous pouvez obtenir plus de détails sur la bases de données volées où vous apparaissez.

On constate que le site informe :

- Des sites où vos infos privées ont été piratées.

- La date du piratage qui a provoqué la fuite de données.

- Vos données qui sont compromises.

Quelles sont les formes de piratage de données personnelles les plus courantes ?

1/ Le phishing (hameçonnage)

Le phishing est une technique visant à soutirer des informations personnelles comme le numéro de carte bancaire ou mot de passe en se faisant passer auprès de la victime pour un organisme ou une tiers personne de confiance..

On peut citer par exemple :

Les faux sites internet (e-commerce, sites d’administrations connues…) copiant exactement les originaux.

Des mails d’une institutions connues incitant à transmettre des codes confidentiels ou autres identifiants de façon urgente et par mail ou sms.

→ Pour se protéger contre le phishing

Voici quatre règles à respecter lorsque vous êtes sur le net :

- Vérifiez toujours avant un achat que vous êtes sur un site web sécurisé avant de payer.

- L’adresse doit commencer par « https ».

- Ne cliquez jamais sur les pièces jointes ou les liens associés à des mails douteux. Évitez de cliquer systématiquement sur des liens de redirection. Saisissez l’adresse officielle vous-même dans la barre d’adresse de votre navigateur.

- Ne communiquez jamais vos mots de passe ou codes de CB suite à une demande par email ou sms. Aucun site web fiable ni administration ne vous le demandera : aucune banque ou système de paiement en ligne ne vous demandera jamais de fournir vos identifiants de connexion, numéro de sécurité sociale ou numéros de carte bancaire par e-mail..

- Gardez votre antivirus à jour pour une protection maximale contre les programmes malveillants.

→ Pensez à vous protéger sur les réseaux sociaux aussi

Les pirates se servent parfois des informations publiques diffusées sur les réseaux sociaux pour du phishing ciblé. Soyez vigilant et paramétrez vos comptes en conséquence.

2/ Le rançongiciel (ransomware)

Les rançongiciels sont des programmes malveillants et très répandus. Les hackers chiffrent les données afin de demander une somme d’argent en échange. Une clé de déchiffrement est alors envoyée à la victime.

→ Se protéger contre un rançongiciel

Suivez les conseils suivants :

- Sauvegardez régulièrement vos données et faites des copies sur différents supports.

- N’ouvrez pas les messages douteux (destinataire ou format non connus).

- Identifiez les extensions douteuses des fichiers : au moindre doute, ne cliquez pas.

3/ Le vol de mot de passe

Le vol de mot de passe est effectué par l’utilisation de logiciels qui tentent le plus de combinaisons possibles afin de trouver votre mot de passe. Le vol de mot de passe peut également être tenté en essayant des mots de passe basés sur des informations obtenues sur les réseaux sociaux ou autre moyen de communication.

→ Se protéger contre un vol de mot de passe

Voici quelques réflexes à avoir pour se prémunir du vol de mot de passe :

- Évitez d’avoir les mots de passe basés sur les noms de vos enfants, de vos mascottes ou autres informations figurant sur vos réseaux sociaux et à la portée de tous. Rendez vos mots de passe le plus anonymes possible.

- Choisissez des mots de passe compliqués, dits « forts » en associant des lettres, des chiffres, des majuscules et des caractères spéciaux.

- N’utilisez surtout pas le même mot de passe pour tous vos comptes.

- Changez régulièrement vos mots de passe afin d’optimiser votre protection.

→ Pour en savoir plus sur les mots de passe forts et les gestionnaires, consultez notre article : « Les meilleurs gestionnaires de mots de passe ».

4/ Les logiciels malveillants (malware)

Le logiciel malveillant est un programme dont le but est de nuire à un système informatique. Il peut être caché dans des logiciels de téléchargement gratuits ou dans une clé USB par exemple.

→ Se protéger contre un logiciel malveillant

Voici deux bonnes pratiques à suivre :

- N’installez que des logiciels provenant de sources fiables et officielles. Méfiez-vous par exemple d’un logiciel normalement payant qui vous est proposé gratuitement.

- Ne connectez jamais une clé USB trouvée, elle est peut être infectée. (voir le détail plus bas).

5/ Le faux réseau wifi

Des connexions wifi ouvertes, provenant de l’extérieur peuvent apparaître lorsque vous connectez votre appareil. Que ce soit dans un lieu public, à domicile ou en entreprise, faites attention car certains des pièges tendus par des escrocs. Ce faux réseau sert de moyen de surveillance de votre activité et à la moindre faille, les données sont dérobées.

→ Se protéger contre un faux réseau wifi

Beaucoup d’internautes se connectent à des réseaux wifi dans le cadre privée ou professionnel (télétravail par exemple). Il faut se prémunir des faux réseaux wifi en appliquant quatre règles simples :

- Vérifiez que le réseau a une source fiable. Demandez confirmation auprès des responsables du lieu où le réseau est ouvert (bibliothèque, café, etc.).

- Utilisez systématiquement un VPN.

- N’utilisez pas le mot de passe d’un de vos comptes existants si vous devez en créer un sur ce réseau.

- Ne vous connectez pas à des sites bancaires ou sensibles (boîte mail, documents personnels stockés en ligne…) via le réseau inconnu. Idem pour les transactions en ligne sur les sites de e-commerce, attendez plutôt d’être sur un réseau fiable.

- N’installez jamais de mise à jour présentée comme obligatoire à partir de l’un de ces réseaux.

→ Comprendre ce qu’est un bon VPN en lisant notre article dédié : « Comment choisir et configurer un VPN sous Windows ? ».

6/ La clé USB, piégée ou « USB Killer »

Si vous trouvez une clé USB, ne la connectez surtout pas à votre ordinateur car elle peut être piégée. En effet, elle peut avoir été abandonnée dans l’objectif malveillant de voler ou chiffrer les données contre rançon.

Citons le cas de l’« USB killer » qui peut provoquer une surtension fatale à votre ordinateur en un branchement d’une minute. Cette forte tension (200 V) détruit les composants électroniques de l’appareil de façon irréversible.

A savoir qu’une petite décharge de 30V seulement peut endommager des composants de votre PC… Imaginez l’impact des 200 V sur votre machine. Pour en savoir d’avantage, consultez notre article : « Électricité statique et ordinateur : comment la décharger sans risque ? ».

→ Se protéger contre les clés USB malveillantes

- Évitez de connecter à votre ordinateur une clé USB inconnue.

- Rapportez-la au service des objets perdus de l’établissement.

7/ Un site possédant vos données se fait pirater

Ce cas de figure arrive de plus en plus souvent : de grandes entreprises comme les GAFAM (Google, Amazon, Facebook, Apple, Microsoft), les administrations, hôpitaux, votre employeur… voient des données appartenant à leurs clients fuiter sur le net.

Données piratées : que faire ?

Si vous constatez une usurpation de vos données, utilisation frauduleuse de vos comptes bancaires et/ou sur divers sites ou autres faits attestant d’un vol de vos informations personnelles, voici les démarches à suivre.

- Contactez rapidement l’ANSSI, l’Agence Nationale de la Sécurité des Systèmes d’Informations, afin de signaler le type d’attaque ou de tentative d’attaque que vous avez subi. Vous pourrez ainsi signaler le délit (intrusion, spams ou contenu illicite, etc.) en suivant les étapes indiquées.

- Vous pourrez aussi porter plainte auprès de l’IIC, Investigateur en Cybercriminalité qui fait partie du Service Régional de Police Judiciaire.

- Contre les spams et phishing, vous pouvez utilisez les sites suivants afin de les signaler comme recommandé par la CNIL:

1/ Inscrivez-vous gratuitement sur www.signal-spam.fr,

2/ Téléchargez une extension pour votre logiciel de messagerie (Thunderbird, Outlook ou Mail pour Mac) ou votre navigateur internet si vous consultez votre boîte de messagerie sur un site internet (Chrome, Safari, Firefox).

3/ Signalez en un clic.

Prévention du piratage (vol de données personnelles)

Pour la cybersécurité en utilisant le net de façon générale et protéger ses données privées

Se protéger contre les pirates passe par des automatismes à adopter « en cybersécurité ».

- Utilisez des mots de passe sûrs

- Ne naviguez pas sur le web depuis votre compte administrateur car celui-ci dispose d’un certain nombre de privilèges (comme réaliser certaines actions ou accéder à certains fichiers cachés de votre ordinateur). Utilisez plutôt un compte utilisateur

- Utiliser l’authentification multifacteur (MFA)

- Restez vigilant face au phishing

- Gérez votre empreinte numérique (données de navigation)

- Supprimez les anciens comptes et applications que vous n’utilisez plus.

- Paramétrez les options de confidentialité sur les réseaux sociaux

- Publiez vos contenus en toute connaissance de cause et ne divulguez pas vos informations personnelles ou financières

- Supprimez régulièrement les cookies indésirables

- Privilégiez les navigateurs anonymes, moteurs de recherche privés ou outils anti-traçage

- Gardez vos appareils et logiciels à jour, vous maximisez ainsi votre sécurité contre les pirates. En effet, les mises à jour apportent très souvent des correctifs de sécurité et sont des solutions aux failles de sécurité que les pirates pourraient exploiter.Sécurisez vos appareils

- Verrouillez toujours vos appareils à l’aide de la reconnaissance d’empreintes digitales, d’un code PIN sécurisé (évitez tout ce qui est évident comme votre date de naissance) ou d’un geste unique. Installez Localiser mon iPhone (Apple) ou configurer Localiser mon appareil (Android) au cas où votre téléphone disparaîtrait. Stockez vos appareils de façon sécurisée.

- N’entrez jamais dans les sites Web douteux

- Désactivez les fonctionnalités que vous n’utilisez pas

- Désactivez votre GPS, votre connexion sans fil et votre géolocalisation lorsque vous n’en avez pas besoin. Ces derniers peuvent aider les hackers à vous identifier en utilisant vos informations, votre emplacement ou votre connexion.

- Lorsque vous êtes connecté à un réseau public, n’accédez pas à vos données personnelles ou financières.

- Lorsque vous utilisez un point d’accès Wi-Fi public, vous n’avez aucun contrôle direct sur sa sécurité. N’effectuez pas de transactions personnelles (opérations bancaires, achats en ligne…)

- Utilisez un réseau privé virtuel (VPN) si vous ne pouvez pas vous connecter autrement (réseau public). Le VPN protège vos données.

- Utilisez un antivirus de qualité

→ Lisez notre article « Fin d’Internet Explorer, le navigateur culte de Microsoft : Comment le remplacer par un autre navigateur par défaut ? » afin de mieux comprendre l’importance des mises à jour.

La cybersécurité en utilisant son smartphone et se prémunir du piratage

Vous devrez être toujours vigilant sur le plan de la sécurité, même et (surtout ?) lors de l’utilisation de votre smartphone.

De nombreuses pratiques connues permettent de réduire les risques de piratage. Certaines étant identiques aux mesures vues précédemment, elles ne seront pas développées.

1/ Ne débridez pas votre smartphone pour éviter le piratage de votre appareil

En débridant votre appareil, vous augmentez le risque d’attaque. Cette opération qui vous permet d’accéder à des téléchargements d’appli « crackées », ouvre en fait des brèches dans votre système d’exploitation. En effet, les correctifs de sécurité inclus dans les maj ne s’effectueront pas : les logiciels malveillants, les logiciels espions et autres cyberattaques sont plus faciles sur un téléphone débridé.

2/ Gardez avec vous votre appareil en permanence en prévention du vol de vos données personnelles

Effectivement, le « hackage » sur l’appareil directement est plus rapide et « efficace » qu’à distance. Un pirate devra beaucoup travailler pour accéder à vos données à distance…chose rendue très facile si vous lui laissez votre smartphone quelques heures ou jours !

3/ N’enregistrez pas de mot de passe sur votre téléphone pour votre cybersécurité

Si se souvenir de différents mots de passe, uniques pour chaque compte, est très compliqué au vue de la multitude de sites, choisissez un gestionnaire de mots de passe sécurisé.

4/ Effacez l’historique de navigation le plus souvent possible

Effacez les historiques, cookies et cache car un profil peut être dressé avec les données stockées par votre navigateur.

→ Pour en savoir plus sur votre navigateur et ce qu’il conserve comme infos, lisez nos articles : « La navigation privée est-elle fiable ? » et « Nettoyer votre navigateur sur PC : 4 conseils pour accélérer votre navigation internet ».

5/ Activez l’option de suivi des appareils perdus pour retrouver au plus vite votre smartphone, avant tout vol de données privées

Dans le cas où vous perdez votre appareil dans un lieu public, le système de recherche d’appareils perdus peut retrouver sa position. Ce type d’application peut être native ou téléchargée selon le modèle et la marque de votre appareil.

6/ Maintenez toutes les applications à jour sur votre appareil en prévention des attaques de système

Comme vu précédemment, les mises à jour apportent des patch de corrections pour des failles de sécurité découvertes. Il est essentiel de gardez l’ensemble de son système d’exploitation ainsi que ses applications à jour !

7/ Activez toujours l’authentification à deux facteurs (2FA) pour sécuriser au maximum vos appareils

Elle fait appel à un autre compte privé ou à un objet que vous possédez physiquement. Activez donc toujours cette fonctionnalité pour renforcer la sécurité.

Les comptes Apple ID et Google proposent d’utiliser l’authentification 2FA pour vous protéger si des usurpateurs prenaient possession de votre appareil.

Les données biométriques, comme les empreintes digitales et l’identification du visage, sont devenues des options populaires. Les clés USB physiques sont aussi un bon moyen de protection, si disponible.

8/ N’utilisez pas de messages texte ni d’e-mails pour l’authentification 2FA

Les messages texte de type sms et les emails d’authentification à deux facteurs peuvent être interceptés par des pirates par exemple en modifiant la carte SIM.

En conclusion

Les données personnelles de chacun d’entre nous sont précieuses. Tellement précieuses que les pirates rusent et inventent sans cesse de nouveaux procédés « crapuleux » pour parvenir à voler des informations que l’on peinent garder.

En appliquant quelques règles simples et s’y habituer lorsque nous sommes connectés, on peut éviter le pire.

En cas de vols de données, il faut signaler l’incident et changer ses identifiants des différents comptes que l’on possède.

N’hésitez pas à nous raconter comment vous protégez vos données personnelles et surtout, est-ce que vous avez été victime d’un vol. Partagez votre expérience en commentaire.